Quizás sea de lo mejores programas para auditorias wireless en windows, este manual se creo hace muchos años por Hwagm, para la versión 5.2, pero sigue siendo operativo a día de hoy, y no encontraras ninguno igual en todo la red, amenos que se haya copiado de este.

Descargar de la versión de evaluación del Commview for wifi

Manual pdf de la pagina oficial del commview

1.- Antecedentes

2.- Objetivo

3.- ¿Que programa es y donde lo localizo?

4.- ¿Será mi tarjeta compatible con este programa?

5.- ¿Como empezar a trabajar con este programa?

6.- Configuración de explorador

7.- Configuración de captura

8.- Tratamiento de ficheros (registros)

9.- Concatenación de archivos (registros)

10.- Buffer de captura

11.- Capturando trafico

12.- Exportación de ficheros

13.- Configuraciones complementarias

14.- Análisis de seguridad final

1.- Antecedentes

Desde el punto de vista de seguridad wireless nos han hecho creer que las redes inalámbricas son ciertamente seguras a partir del cifrado WEP, todos sabemos que esto no es así, pero se basaban que en la excusa de que no todo el mundo tiene capacidad para asumir los nuevos retos en linux, y que la inseguridad con Windows era limitada ya que había pocas tarjetas cuyo chipset entraban en modo monitor en Windows, previo paso necesario para capturar trafico y poder así analizarlo mediante técnicas que no vamos a explicar. Estas tarjetas era pocas y las que podían se consideraban unas reliquias, y solo se podía con los drivers específicos que todos conocemos. Aun la cosa en Windows se complico cuando los fabricantes sacaron al mercado revolucionarios chipset super g para las atheros. Estas tarjetas si entraban en modo monitor en Windows pero la captura de trafico era cero patatero.

Hace ya tiempo ya sacaron un programa comercial, donde podéis optar por una versión de evaluación para probar, donde se incluyen nuevos drivers que permiten capturar trafico de forma correcta, y mas cosas………….

Digo hace tiempo porque en la Biblia de seguridad ya se menciona desde entonces, pero su uso fue limitado, ya que no era posible la inyección en Windows, quizás si lo era, pero nadie obtuvo resultados dignos de documentar en castellano, pues bien este objetivo ya ha sido logrado, y por lo tanto previo paso a explicar la inyección de trafico en Windows es necesario saber como funciona este nuevo programa para la captura de trafico de forma normal. El manual de inyección podéis verlo en este mismo portal. Pero os aconsejo que primero leáis este manual base de configuración.

Entender como funciona este programa comercial en Windows para poder capturar trafico y demostrar la vulnerabilidad de las redes en Windows, y una variante mas, a las ya muchas existente, para poder hacerlo exclusivamente en un entorno Windows. Trataremos exclusivamente el tema de captura de trafico pero en el manual de inyección podéis observar que la inyección es valida tanto para WEP como para WPA. Las WPA si son seguras en función de la contraseña usada, al ser necesario usar diccionarios externos difíciles de encontrar.

Recordad que estamos en Seguridad Wireless y este portal esta dirijido a comprobar el nivel de seguridad de nuestras propias redes inalámbricas, cualquier uso del mismo para acceder a redes de terceros esta considerado como actividades delictivas penadas en el ámbito judicial tanto a nivel civil como criminal. No es ni di lejos el motivo de este manual, cualquier uso indebido será responsabilidad directamente vuestra. Las pruebas se han hecho para mi propia red wireless que tengo en casa y comprobar así el bajo nivel de seguridad que tiene la encriptación WEP. Robar ancho de banda es ilegal, lo mismo que acceder a sistemas o equipos de otras personas, recordarlo siempre. Si queréis conexión a Internet, contratarla vosotros mismos a las muchas ofertas que hay.

Leer aviso legal de seguridadwirlees

Aviso legal del producto: Las pruebas aquí comunicadas han sido realizadas con la versión de evaluación.

3.- ¿Que programa es y donde lo localizo?

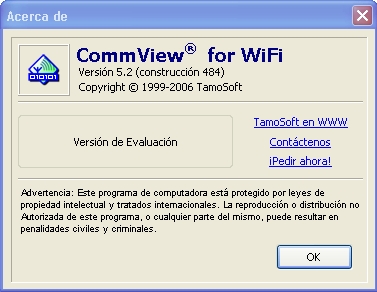

El programa es cuestión es el CommView for Wifi

Recordad: Este programa de computadora está protegido por leyes de propiedad intelectual y tratados internacionales. La reproducción o distribución no Autorizada de este programa, o cualquier parte del mismo, puede resultar en penalidades civiles y criminales.

Podéis encontrar todo tipo de explicación y características del mismo en su Web principal: http://www.tamos.com/

Pero han sido muy generosos al ofrecer una versión de evaluación, tiene algunas capacidades limitadas, pero es valido para explicar su funcionamiento y citar sus mejores posibilidades.

La versión de evaluación podéis descargarla de aquí: http://www.tamos.com/download/main/

4.- ¿Será mi tarjeta compatible con este programa?

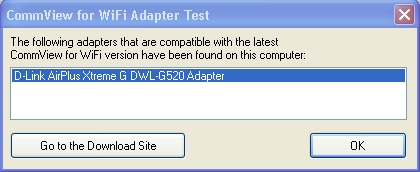

Previo paso al uso de este programa, podéis comprobar si vuestra tarjeta es compatible con dicho programa. Para eso han diseñado una pequeña aplicación que servirá para comprobarlo.

Podéis descargarla de aquí: http://www.tamos.com/files/cardcheck.zip

No creo necesario explicar como se descomprime un fichero en formato zip en Windows y como luego se instala, basta con ejecutar archivo exe. Y este ultimo ni siquiera necesita instalación, se ejecuta y listo.

Veamos un ejemplo de uso.

Como veis me indica que mi tarjeta si es compatible con esta aplicación.

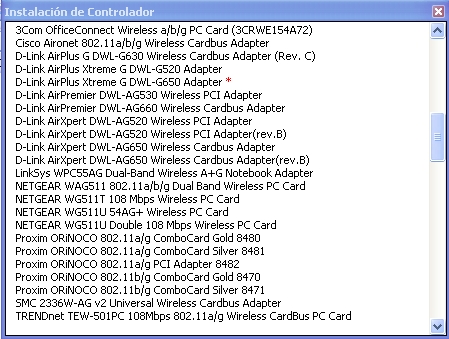

Podemos ver la lista de tarjetas compatibles.

De todas formas os muestro un listado de las tarjetas compatibles.

802.11b/g/n and 802.11a/b/g/n Adapters

|

802.11b/g and 802.11a/b/g Adapters

|

No esta de mas que echéis un vistazo a este enlace: http://www.tamos.com/products/commwifi/technotes.php

Sobre todo por la razón de siempre, o sea la versión de revisión del chipset, y así nos evitamos algún disgusto de ultima hora.

5.- ¿Como empezar a trabajar con este programa?

Como hemos dicho lo descargamos, los descomprimimos, y ejecutamos el setup.exe.

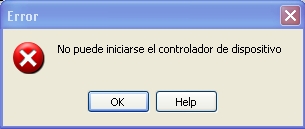

Y esta será la pantalla de bienvenida.

Aquí ya nos entra el miedo y pensamos que nuestra tarjeta no va a funcionar, y le damos a “Help” habitualmente, pero como el idioma del imperio británico no lo domino pues simplemente le doy a “OK” y listo, haced lo mismo vosotros.

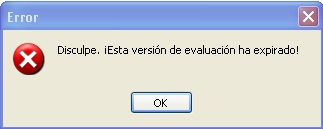

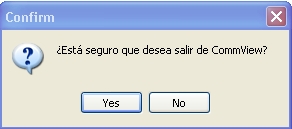

Si hace días que hemos usado este programa, pues nos avisara que la versión de evaluación ha expirado. Pero en vuestro caso, como lo acabáis de bajar no os dará ningún problema, y esta será la pantalla principal. Pasados unos días si os saldrá este aviso. No recuerdo cuanto dura este termino. Además suele salir un aviso de confirmación de salir de la aplicación.

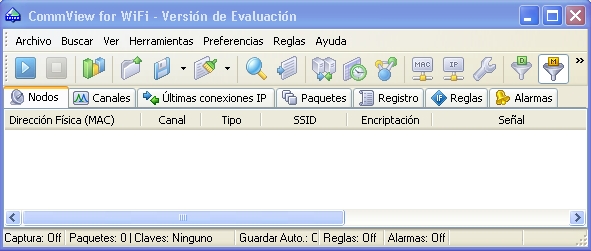

Bueno sin mas preámbulos, vemos su pantalla principal.

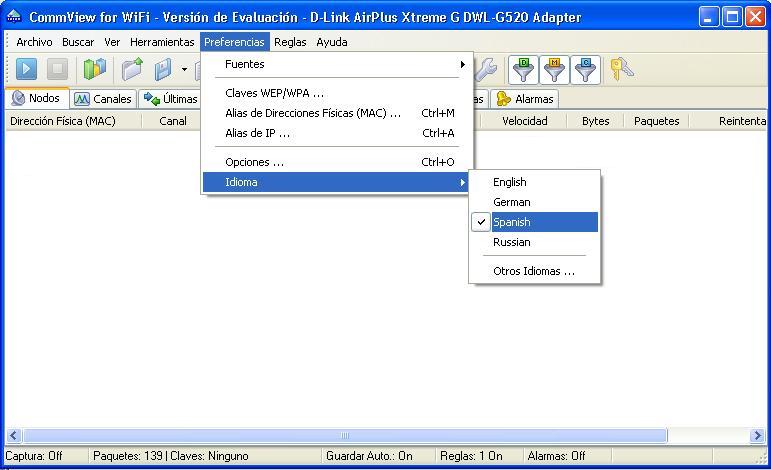

Seguramente al ser la primera vez que lo iniciamos quizás el idioma no sea el deseado, pues lo cambiamos.

Es significativo observar las diferentes pestañas de ventanas principales que nos ofrece. Pasar un buen rato intentándolas ver todas, tanto en modo parado como en modo de captura.

Puede asustar al principio, pero es muy manejable. Como vemos un botón de “Play” nos vamos directamente a por el, y:

Vemos que el botón de capturar no esta habilitado.

Explicación: debemos recordad que el modo monitor es una forma atípica de trabajo de las tarjetas wireless, y que se necesitaban de ciertos drivers especiales. En este caso es lo mismo, pero dicha aplicación ya viene provista de los mismos. Creo saber que drivers base usan para este programa, pero esto correspondería a temas mas avanzados que no tiene a lugar en estos momentos.

Llegado a este punto, necesitamos configurar nuestra tarjeta, ya que, recordad que el test del programa que cite anteriormente paso la prueba de compatibilidad.

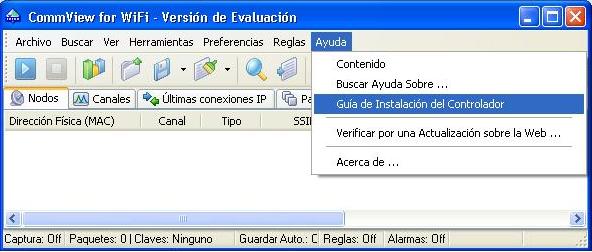

Por lo tanto nos vamos a:

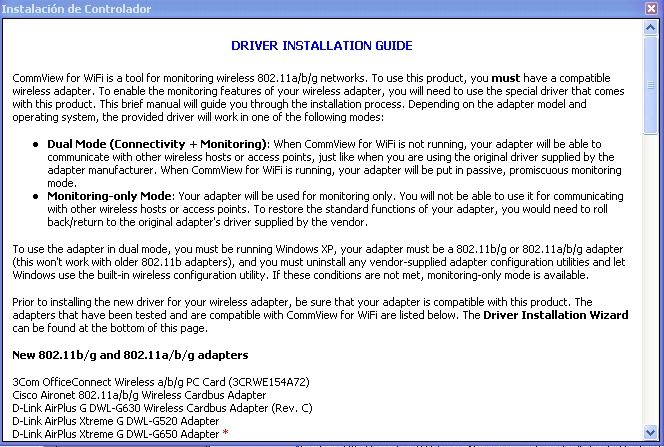

Y nos saldrá la siguiente guía en ingles, el que quiera traducirla que lo haga:

Desplazamos el cursor hacia la parte final, y además de localizar unos enlaces muy interesantes, vemos la manera de proceder:

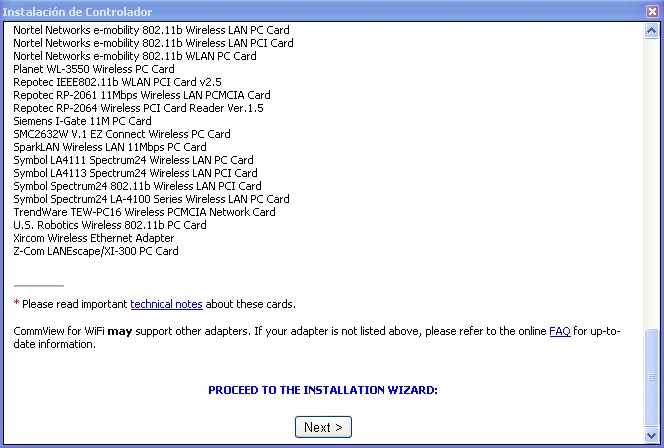

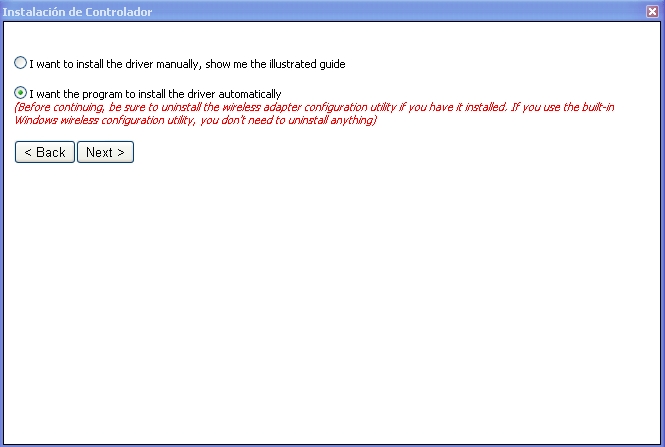

Pulsamos sobre el botón “Next>” y nos saldrá lo siguiente:

Tenemos dos opciones, la segunda te indica como instalar una tarjeta wireless si todavia no la has instalado.

Se supone partimos de la base que nuestra tarjeta ya estaba configurada e instalada de forma normal en Windows, por lo tanto usaremos la opción primera, que quiere decir, pues en mi caso que la tarjeta ya estaba instalada, pero que se necesita actualizar el driver para poder trabajar con esta aplicación. Si es una tarjeta completamente nueva, siempre es aconsejable instalar los driver originales que vengan en el CD con la caja que se adquirió y se proceda a instalar de la forma habitual. Posteriormente ya realizaremos una actualización de drivers.

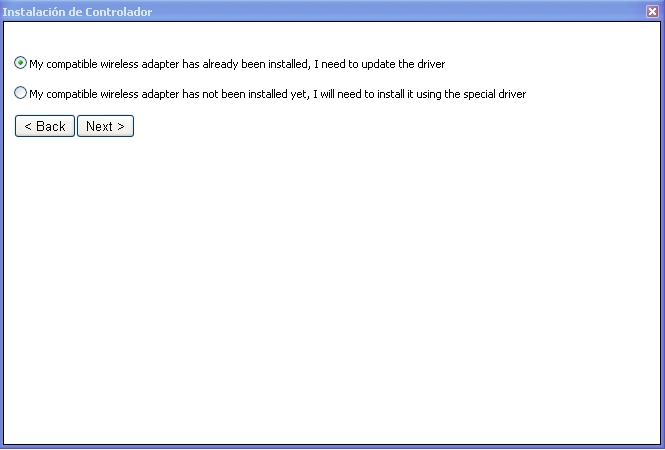

Elegimos la primera opción y pinchamos sobre “Next>” y nos saldrá la siguiente pantalla:

Volvemos a tener dos opciones, la primera se usa, por si quieres instalar el driver de forma manual.

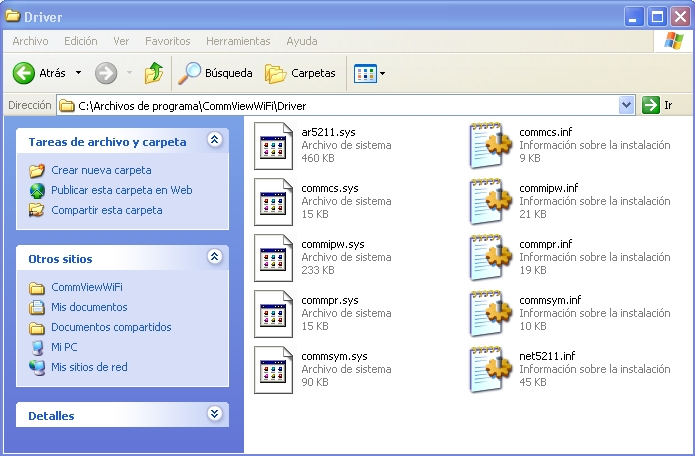

Si elegimos esa opción habrá que indicar la ruta del nuevo driver, esta ubicación esta dentro del mismo directorio donde se instalo el programa. Ese lugar seria:

Pero habitualmente optaremos por la forma mas rápida, es decir, dejar al programa que lo instale de forma automática, que al fin y al cabo es la instalación que trae por defecto.

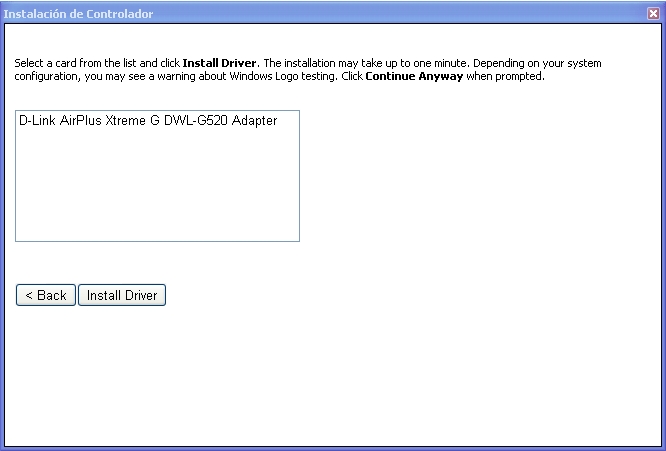

Pinchamos sobre “Next>” y el asistente de actualización de drivers de la aplicación nos debe mostrar un listado de tarjetas reconocidas. Si no apareciera ninguna, terminar la aplicación y resignaros a volver a trabajar con linux.

Pero en mi caso no ha sido así, y me muestra las lista con todos las tarjetas que reconoce la aplicación y que puede actualiza, en mi caso es evidente que solo acepta una.

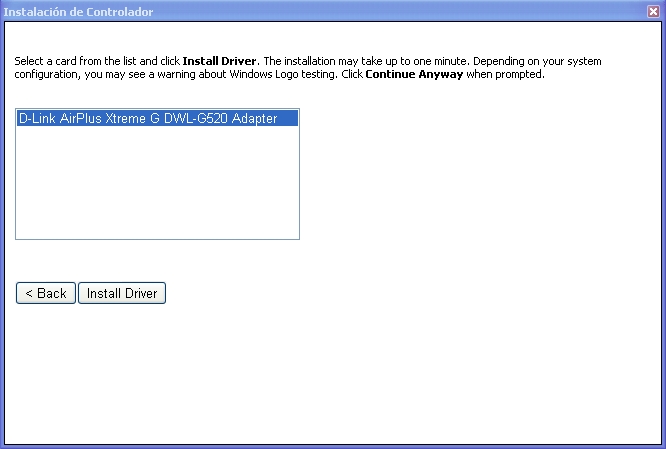

Pues la selecciono, es decir la marco.

Y pulsamos sobre “Install Driver”

Como somos unos genios con Windows pues todo ha debido de ir bien, y la aplicación te lo dirá con el siguiente mensaje.

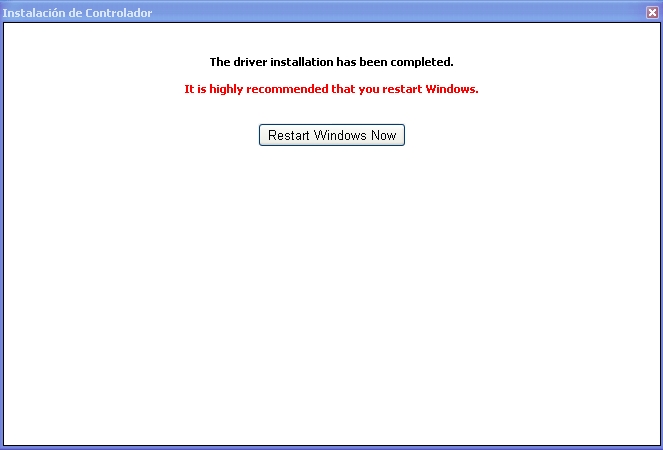

Nos dice que la instalación de driver ha sido correcta y que se recomienda que se reinicie Windows. Pues lo hacemos. Recordad que es importante reiniciar siempre después de actualizar el driver en este tipo de aplicaciones.

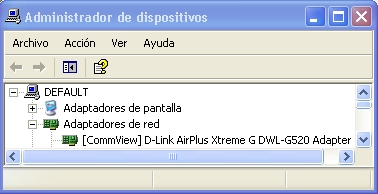

Después de reiniciar, será interesante acceder a “Administrador de dispositivos” y observar como nos ha modificado el nombre de nuestra tarjeta. Podéis incluso ver las características de tal como lo ha dejado, pero solo es una cuestión a mi modo de ver interesante y curiosa, pero nada mas.

Abrimos de nuevo el programa, y si este no esta configurado para que se inicie la captura de forma automática (esta opción es configurable al igual que otras muchas, pero nada importantes para el proceso que nos depara en estos momentos), pues hacemos lo mismo de siempre, pulsamos en “Play” y ahora la pantalla si nos muestra habilitado el botón de “Capturar“.

Antes de ponernos a capturar trafico vamos a definir algunos conceptos básicos y a configurar el programa de forma correcta.

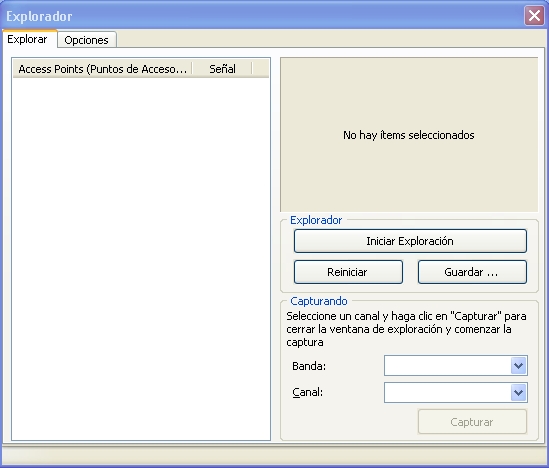

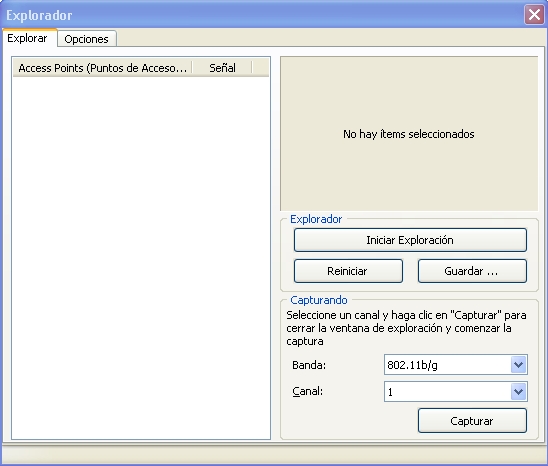

6.- Configuración de explorador

En la ventana anterior vimos una serie de campos que paso a describir los mas importantes.

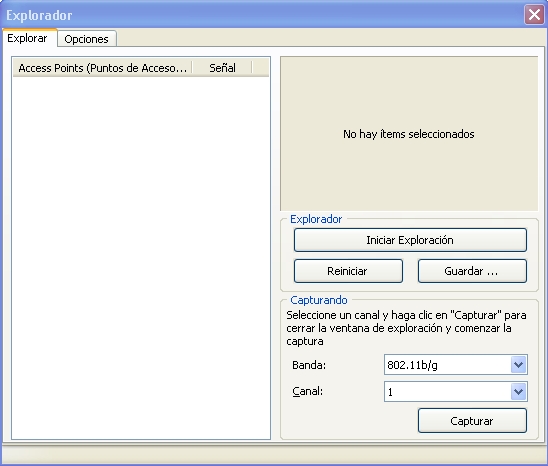

Pestaña Explorar

Los componentes mas importantes son:

Capturar: no necesita mucha explicación y se entiende por si mismo. Se inicia la captura del trafico wireless existente.

Canal: donde le podemos indicar en que canal debe de realizar la captura.

La captura solo puede realizarse en un canal especifico, al igual que todas las futuras acciones que se puedan realizar y que podréis ver en el Manual de inyección de Windows, dicho canal es fijado en la lista habilitado para ello.

Banda 802.11b/g: en función del estándar permitido por nuestra tarjeta en este caso el modo compartido habitual de b/g para frecuencias de 2.4GHz. Pero pudiera haber sido también el estándar 802.11a para frecuencias de 5KHz.

Iniciar Exploración: Inicia un rastreo de todas la redes inalámbricas del entrono. Esta información aparecerá en la ventana de la izquierda. Es algo similar a cualquier rastreador de redes wireless. Pero si seleccionamos cualquier punto de acceso, en la ventana de la derecha nos dará una información exhaustiva del tipo de red o nodo wireless con la que estamos tratando.

El modo de trabajo de la exploración es diferente al modo de trabajo de la captura. Su diferencia mas notable es la siguiente:

En modo de captura solo se puede trabajar en un canal fijado en la lista que hemos comentado anteriormente.

En modo de exploración podemos trabajar en los canales que queramos. Estas formas y algunas mas de trabajo podemos definirlas en esta misma ventana “Explorador” pero en otra pestaña diferente “Opciones“.

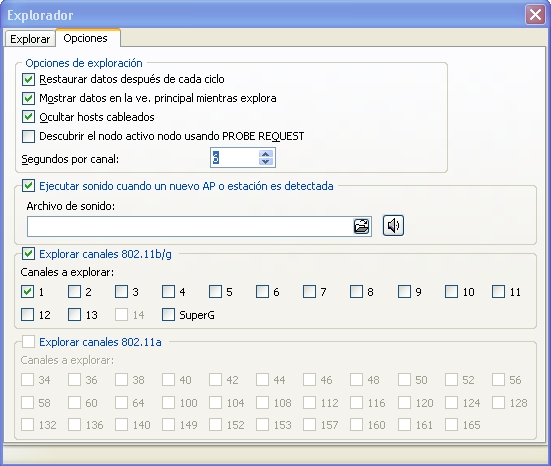

Pestaña Opciones

La vemos:

Los componentes mas importantes son:

Opciones de exploración

Esta configuración solo afecta cuando iniciamos una exploración. Recordad que la exploración de redes no tiene nada que ver con la captura de paquetes (trafico) de esas misma redes.

Restaurar datos después de cada ciclo: La exploración efectúa un recorrido por los diferentes canales que hayamos seleccionado, si habilitamos esta casilla cuando finalice el rastreo borrara los nodos localizados cuando vuelva a realizar otro escáner, por lo tanto es mejor tenerla no seleccionada para poder observar siempre los nodos localizados. En ambas formas la exploración no acaba hasta que no le forzamos a ello.

Mostrar datos en la ventana principal mientras explora: Si habilitamos esta casilla, la información que aparece en la ventana de exploración también será visible en la pantalla principal del programa en “Nodos“. Siempre es mejor tenerla no seleccionada, ya que la creación de “Alias” es mucho mas fácil, luego veremos lo que son “Alias“.

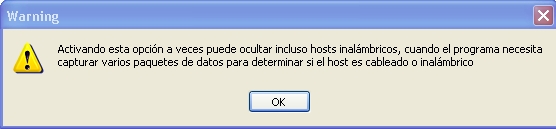

Ocultar host cableados: Si solo queremos obtener información de estaciones que solo sean inalámbricas deberemos de habilitar esta casilla, pero si lo hacemos corremos ciertos riesgos, la misma aplicación nos informa:

Así que la dejaremos no seleccionada.

Descubrir el nodo activo nodo usando PROBE REQUEST: Si esta habilitada realizara envíos de sondas para detectar la existencia de nodos con essid ocultos. Esta es la forma habitual de trabajo del NetStumbler. Esta emisión de sondas hace detectable la posición de la tarjeta que corre bajo la aplicación. Por lo tanto la dejaremos como no seleccionada.

Os aconsejo dejar configurada las opciones de exploracion de la siguiente manera:

Segundos por canal: Limitamos el tiempo que la tarjeta tiene para rastrear las redes dentro de un canal que se haya elegido, en este caso recordad que no solo es necesario que se uno solo como ocurria en la caotura, sino que pueden ser varios o todos.

Ejecutar sonido cuando un nuevo AP o estacion es detectada: Sin comentarios, y lo mismo para el fichero de sonido.

Habitualmente trabajamos sobre el estándar 802.11b.

Podemos determinar los canales que entraran dentro de la exploración. En captura solo se puede con uno.

Podemos empezar a capturar ya. Pues no, todavía no lo hagáis..

Primeo trataremos el tema de ficheros y algunos conceptos mas. Por lo tanto cerramos esta pantalla y nos situamos de nuevo en la principal.

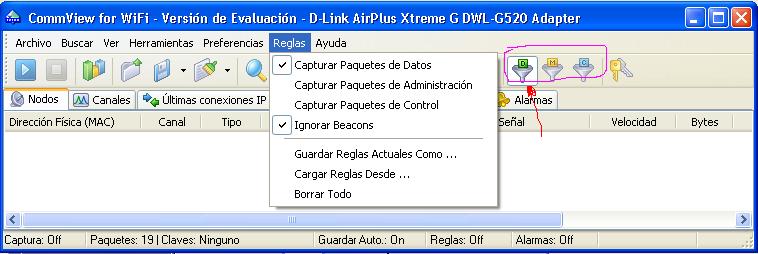

Este programa como hemos dicho permite la captura de muchas cosas, pero como solo nos interesa en estos momentos el trafico de paquetes de datos, previo acción al análisis de la seguridad wireless, pues debemos de indicarlo de esa manera. Es decir usamos un filtro del programa y mas al ser una versión de evaluación.

Siempre para este tipo de capturas, debemos de marcar la casilla “Capturar Paquetes de Datos” e “Ignorar Beacons“, o bien lo hacéis mediante la barra de menú, o bien mediante los iconos destinados para este uso.

Respecto a los iconos de la barra de herramientas: D =Datos, M = Administracion, C = Control.

Ya casi estamos, solo nos queda el trato con ficheros.

8.- Tratamiento de ficheros (registro)

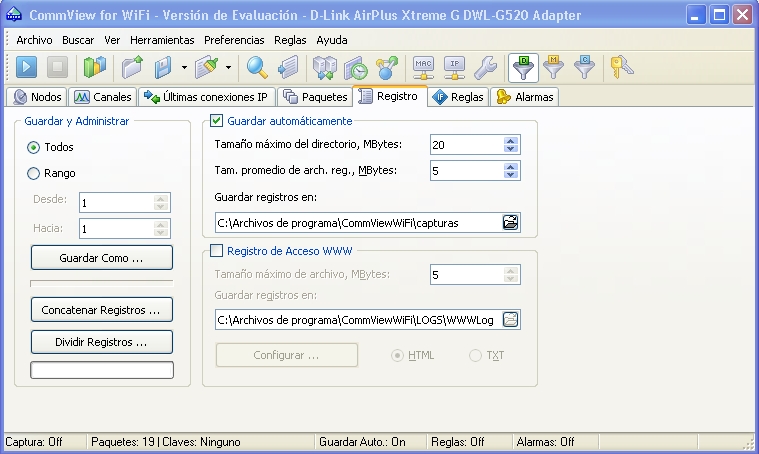

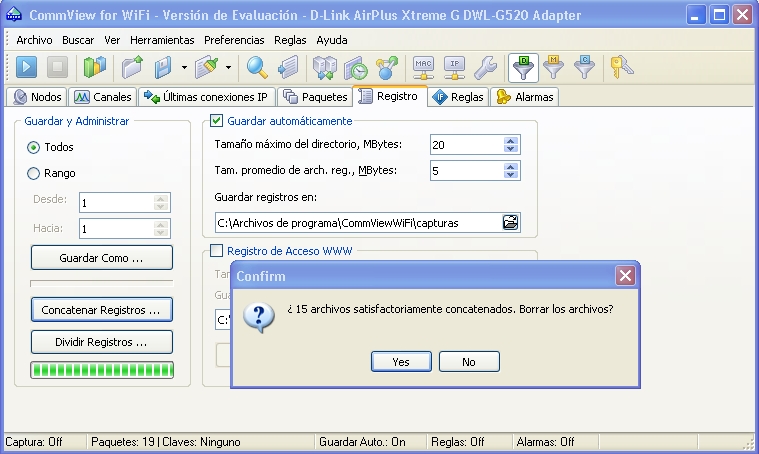

Observamos de nuevo la pantalla principal, en ellas podemos determinar 7 pestañas, pues para el trato de ficheros, nos iremos hasta la pestaña “Registro” y automáticamente la información de la pantalla principal cambia.

En este caso, ya os presento configurada de forma correcta como debe quedar.

Selecciono la casilla “Guardar automáticamente“, y podéis ver en la barra de estado de programa en todo momento que así lo indica. Si el tamaño de la suma de todas las capturas es superior al tamaño fijado al directorio, durante el proceso de guardado automático, se sobrescribirán los datos sobre los iniciales de estos mismos ficheros. Por lo tanto una vez realizadas las capturas es mejor portarlas a otro directorio, y acostumbrarnos a dejar vació el directorio de las capturas para el modo de guardar de forma automática.

Como valores, cada uno determinara la capacidad de rendimiento de su equipo. Para empezar y probar podéis usar los que se ven en la captura de pantalla anterior, es decir 20MB para el directorio y 5M de tamaño medio para cada archivo de captura.

También le indicamos la ruta donde se deben guardar los ficheros que se crearan en las capturas.

Una vez iniciado el proceso de captura, no hay que realizar ningún control, es mas, hay una opción de la aplicación que permite programar capturas, por lo tanto debemos de tener el sistema configurado de forma adecuada, es decir que se graben los datos de forma automática, pero este tipo de ficheros hace bajar el rendimiento del equipo y mas con microprocesadores mas antiguos y con limitación de memoria RAM, por lo tanto, no dejamos que se grabe todo en un fichero sino en varios, dicha acción la asignamos con el campo definido como “Tamaño de promedio“.

Después de horas de captura (no en la versión de evaluación), podemos volver y ver como esta ese directorio, se habrán generado pues, diferentes tipos de ficheros con los datos obtenidos. Pero recordad que al ser una versión de evaluación tenemos restringida la captura de datos y el tiempo de captura. Aun así esta versión nos permite observar como debe de funcionar el programa con una licencia valida.

Siempre que podamos, realizaremos varias capturas seguidas con diferentes intervalos dentro de la versión de evaluación. Así al final de día, podemos tener en esa ruta de directorios, una serie de ficheros de datos, siempre que el tamaño no sea mayor al determinado en “Tamaño máximo del directorio” si eso fuera así, la misma aplicación para autocorregir y ajustarse al tamaño máximo especificado en “Tamaño máximo del directorio” borraría los datos de los ficheros para poner los nuevos, y así cíclicamente, por lo tanto recodar de dejar siempre libre el directorio de trabajo.

¿Podemos capturar ya?, no todavía no, os explico la concatenación de archivos, que es algo diferente a como estamos acostumbrado a tratar, aunque en base es lo mismo.

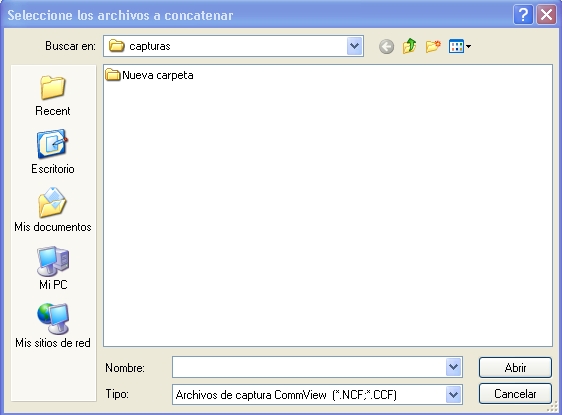

9.- Concatenación de archivos (registros)

Este proceso debe de realizarse siempre, después de haber realizados las capturas.

Pero si es la primera vez que usáis esta aplicación os recomiendo que prestéis mucha a atención a lo aquí explicado.

En esta misma pantalla podemos observar un botón denominado “Concatenar registros“.

Registro es equivalente a ficheros de captura. Pinchamos sobre el y:

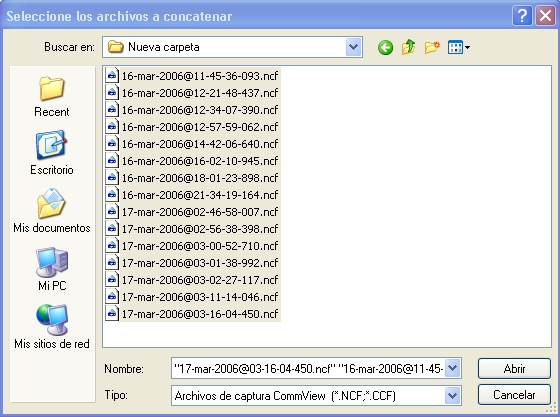

Se abre la típica ventana de Windows para control de archivos, podemos seleccionar todos los que queramos, pero no aconsejo mas de 5, para un mejor rendimiento del sistema.

En este caso al ser una versión de evaluación las capturas son pequeñas y opto por seleccionarlos todos.

Importante: El formato de los ficheros de captura son entre otras cosas, con formato ncf, posteriormente trataremos la forma de convertirlos a otros formatos pero ………….. eso lo veremos posteriormente.

También diré que no es necesario agrupar todos los ficheros en uno.

Si vuestro equipo lo permite, podéis tener todas las capturas en un mismo archivo, pero de igual forma cuando expliquemos el proceso de cambio de formato, podemos pasarlos uno por uno. Según que casos puede ser hasta mucho mas rápido. Solo que si el numero de capturas son elevadas y estas son pequeñas, si es un poco estresante, transformar de fichero en fichero, esta manera de proceder os corresponde a vosotros elegirla, yo personalmente prefiero agruparlos (concatenarlos) y mantener cierto orden en mi ordenador.

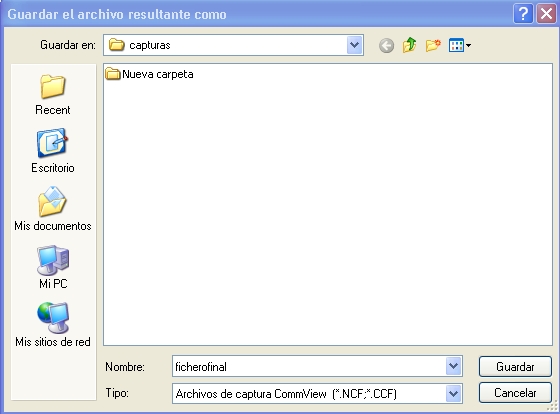

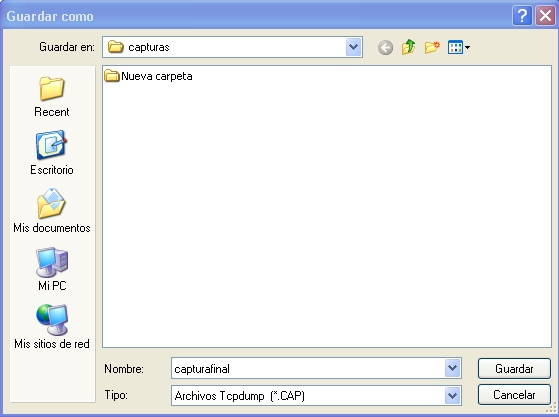

Una vez, seleccionados, se pulsa en el botón “Abrir” y seguidamente el programa os mostrara la ventana siguiente:

Nos pedirá donde queremos que grabe el archivo resultante y su nombre. Es decir para entenderlo, lo que hacemos es sumar todas las capturas y generar una sola. Una vez elegido el destino y el nombre de archivo para agrupar todas las capturas tomadas o aquellas que queramos, pulsamos sobre el botón “Guardar”

Seguidamente se inicia el proceso de concatenación de archivos (registros) y al finalizar nos preguntara lo siguiente:

Podemos observar la duración del proceso y el tiempo restante mediante una barra de seguimiento, la que esta verde.

Una vez concatenados podemos borrar los ficheros base (los de las capturas una por una), yo siempre los borro, por que si no es un lió con tanto fichero, pero optar por la opción que queráis.

Pues bien, ya tenemos el fichero concatenado con todas nuestras capturas. Solo tenéis que usar el explorador de Windows para comprobar que el resultado ha sido bueno y el fichero esta donde tiene que estar y con un tamaño considerable en función del numero de capturas parciales que se hayan hecho. Indistintamente de que cada captura se haya realizado en canales diferentes, pero también es cierto que es mejor agruparlas por nodos.

Este proceso deber de realizarse con las capturas ya tomadas, pero si es la primera vez que usáis este programa, leer con mucho interés lo que he explicado aunque lo haya repetido dos veces.

¿Pasamos a capturar?. Pues todavía no, es interesante además ver lo siguiente.

Mediante los menús de la aplicación, podemos configurar una serie de cosas importantes, muy fáciles de entender y de usar. En este manual os estoy explicando lo mas básico y importante.

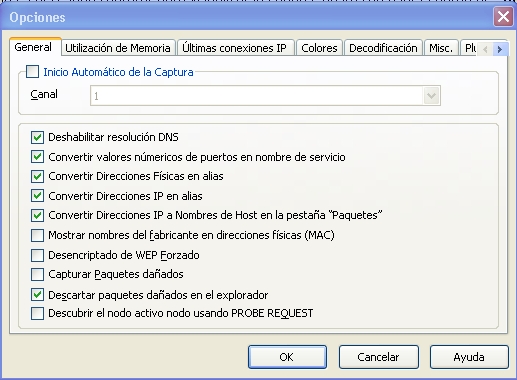

Para acceder a ello, pinchamos en el menú definido como “Preferencias” y luego sobre la lista que aparece (submenús) seleccionamos el de “Opciones”

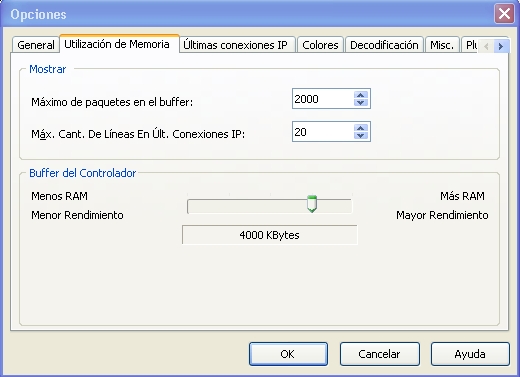

Y obtendremos como resultado la siguiente ventana:

Los datos no se graban de forma automática constantemente en los ficheros, primero se cargan en unbuffer de datos y posteriormente se graban en el archivo. Tal como esta de serie ya puede funciona, pero tenerlo en cuanto en virtud de la memoria RAM de vuestros equipos. El numero de datos en el buffer podemos determinarlo en esta ventana así como el rendimiento del mismo.

¿Por que se trabaja con buffer de datos y no se graba directamente en los registros (ficheros)?

Muy fácil, el proceso de lectura y escritura en memoria RAM es mucho mas rápido que el acceso a cualquier otro sistema de almacenamiento de datos (si bien es temporal y los datos pueden perderse por el corte del fluido eléctrico), si continuamente accedemos al disco duro para grabar datos, se perderían muchos paquetes de datos, un SO como Windows es multitarea, pero a nivel de comunicación wireless este proceso es mucho mas rápido que los procesos que corren en los equipos informáticos. Por lo tanto, al ser grabados en RAM la perdida es casi nula. Cuando se llega al nivel máximo de buffer (definido en la casilla de numero máximo de paquetes del buffer) entonces se procede al borrado del buffer y a la descarga en el fichero del disco duro, pero el borrado no es total sino progresivo. Esta es la gran ventaja d linux que teóricamente ocupa menos recursos del sistema.

Esta aplicación es bastante completa y permite incluso obtener la información (lectura) de las posibles inyecciones que tu mismo hagas con la tarjeta que esta en modo monitor (capturando trafico).

Suponer que enviamos una desautentificación de cliente (ataque 0 = reasociación de nodo) con el generador de paquetes (esto lo veremos mejor en el manual de inyección) pues bien, el paquete enviado también es captado por la misma tarjeta que lo mando y la respuesta inmediata del punto de acceso, así podemos ver como trabajan las conexiones wireless en todo su proceso. Mediante a accesos a ficheros constantemente no podría verse.

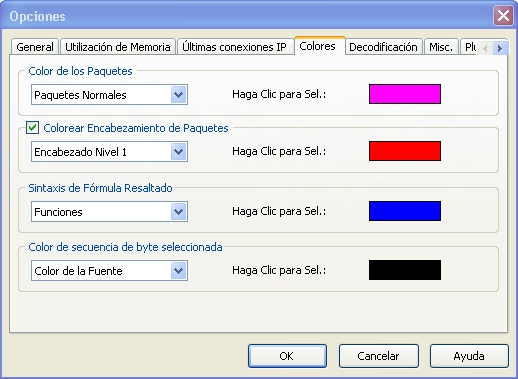

Ya que estamos en la ventana de “Opciones” voy a aprovechar para comentar una cosa sobre la pestaña “Colores“.

Lo vemos:

La sección “Colores” es mas importante de lo que parece. En el proceso de captura podemos analizar que paquetes son buenos y malos, por lo tanto, es bueno saber con que colores estamos tratando.

A mi me va el fucsia, por lo tanto me gusta poner eso color para “Paquetes normales“, y en capturas de pantalla posteriores podréis comprobarlo.

Bien llegado a este punto, pinchamos sobre la pestaña Nodos y ya podemos capturar tráfico. Pero hacerlo solo si habéis entendido todo lo explicado hasta este punto, hay bastantes posibilidades de configuración pero he intentado nombrar solo las mas importantes y las mas básicas para que empecéis a probar con el. Yo no tuve la suerte de tener este manual y entre varias personas, poco a poco hemos ido dando con la solución, así que solo queda agradecer a todas las personas que han colaborado conmigo para realizar este manual, ellos ya saben quienes son y por supuesto yo también.

Como ya si tenéis mi permiso para poder pulsar el botón “Play“, hacerlo, y veréis todo lo que pasa. Podemos tener conocimiento de todo lo que pasa en cada momento, este programa como ya he dicho esta provisto de varias pestañas, y en función de la seleccionada, la información mostrada será uno u otra en cada momento.

Por ejemplo, si seleccionamos la pestaña (siempre que estemos en proceso de captura):

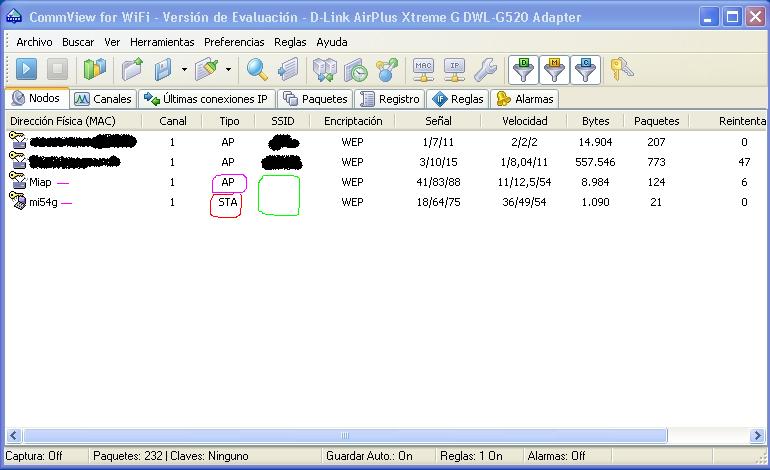

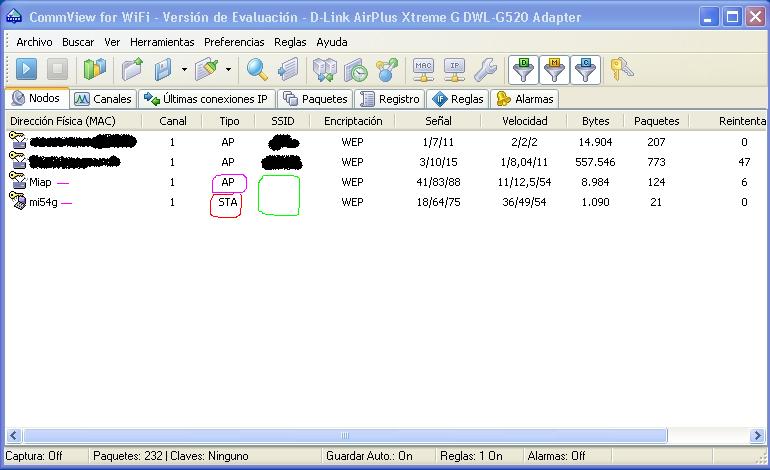

Nodos: veríamos las redes wireless que se han detectado y mucha mas información. No me gusta publicar datos reales y por lo tanto no lo haré.

Podemos ver:

– puntos de acceso. Modo managed. Dentro de la columna “Tipo” los define como “AP”

– estaciones clientes de ordenadores: es decir PCs con tarjetas wireless asociadas y autenficadas a los puntos de acceso: Modo infraestructura. Dentro de la columna “Tipo” las define como “STA”

– estaciones simples de ordenadores no asociados a ningún punto de acceso. Modo adhoc. Dentro de la columna “Tipo” las define como “ADHOC“.

Veamos un ejemplo:

En esta captura podemos contemplar que no aparecen direcciones MAC como estamos acostumbrados a tratar, y las que si aparecen estas tachadas, de sobras ya sabéis que no me gusta publicar las direcciones MAC de otros nodos. No aparecen las direcciones MAC debido a que es posible editar el nombre de las direcciones MAC. Lo que el programa denomina como “Alias” (eso aparte de lo que yo he tachado).

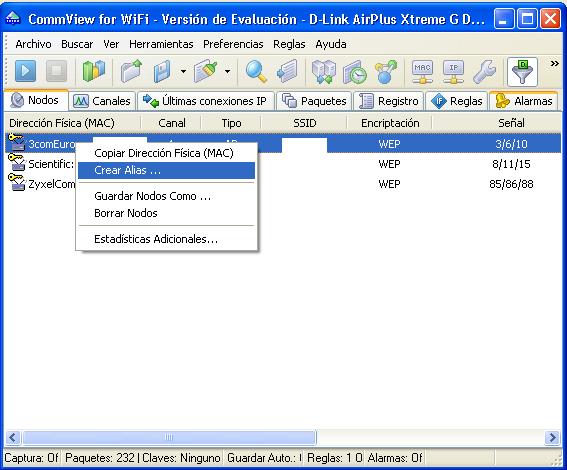

Si seleccionáis un punto de acceso o estación, y pulsáis el botón secundario del ratón, os saldrá un menú contextual.

Entre otras cosas permite crear “Alias“, los alias son etiquetas que se dan a las direcciones MAC, las cuales estas ultimas están en hexadecimal. Así se recuerdan mejor. También es interesante ver como media palabra de la dirección MAC, es decir las 3 primeras no salen en hexadecimal sino que sale el nombre del fabricante, todo esto es configurable y editable a través de menús. Y lo veremos al final cuando volvamos a hablar de la opción del menú “Preferencias” y su submenú “Opciones“. Cuando se hablo del buffer de datos y de los colores ya hicimos referencia al mismo.

La información es variada. Podemos ver valores máximos, mínimos, y la medida instantánea de cualquier punto de acceso o de una estación, lo mismo para la velocidad de conexión. Esto es muy útil ya que podemos determinar de que estándar son.

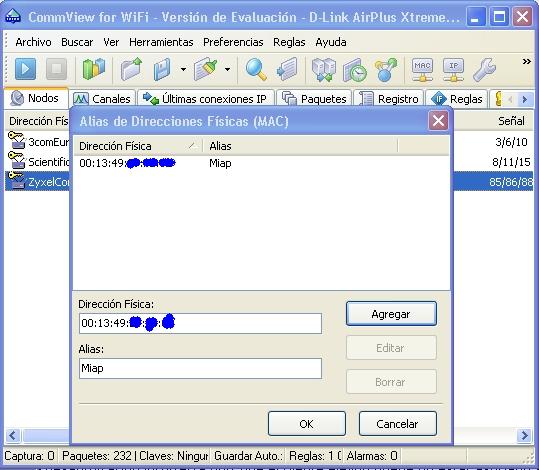

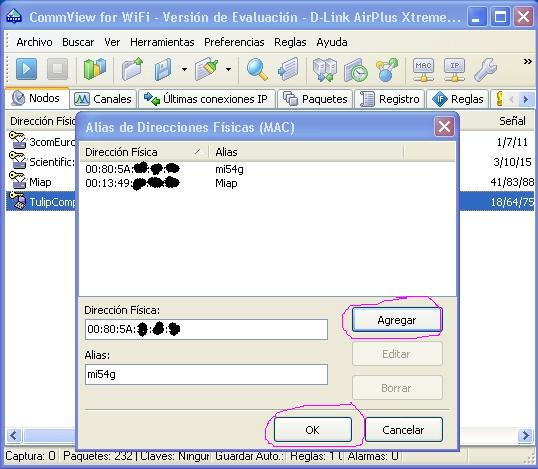

Tenemos la opción de crear “Alias” esto es muy útil ya que evitamos trabajar con valores hexadecimales.

Lo vemos de manera rápida ya que es muy sencillo.

Paso 1.

Paso 2.

Paso 3.

Y como hemos visto anteriormente ya aparecerán los “Nodos” con sus “Alias“.

Para que aparezcan las redes inalámbricas en la pantalla de “Nodos” antes de iniciar la captura recordad de usar el botón “Iniciar Exploración” y tener seleccionada la casilla “Mostrar datos en la ventana principal mientras se explora“.

Canales: podemos ver lo que esta pasando en cada canal. Datos recibidos, es mera estadística y tampoco sirve para mucho mas.

Ultima conexión IP: no hace falta decirlo, muestra todas las IP de las redes abiertas, similar al Kismet en linux.

En Alertas de momento no es necesario tocar nada, para controles mas avanzados si será necesario.

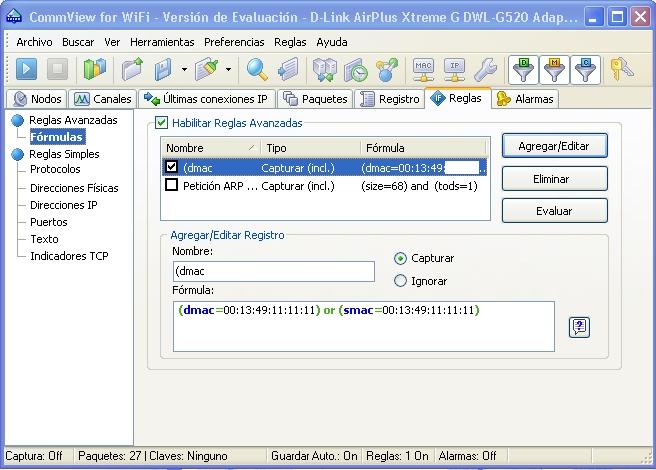

En Reglas podemos limitar la captura de trafico para un nodo en concreto, y también para ciertos bloques de datos con ciertas particularidades. Esto ultimo lo veremos en el manual de inyección de trafico en windows.

Pero aquí podemos especificar como seria la regla para limitar la captura solo a un nodo especifico.

Lo vemos:

Yo personalmente lo hago todo en Regla avanzadas y en la formula indico que solo deseo capturar trafico que venga de o vaya a un AP determinado. Los valores de dirección MAC pueden ser copiados con el ratón directamente en la ventana “Nodos” o en la ventana “Paquetes“, ya existe la especificación “Guardar dirección MAC“, luego en las reglas simplemente usáis las teclas de pegar, “Control + V”

Para mi la mejor pestaña es la de “Paquetes“, podemos ver todo lo que esta pasando. Para capturar paquetes no es necesario de momento saber que es cada cosa, eso si, que el color determinado para paquetes valido sea el que mas se ve. Y por eso lo comente anteriormente y no al final cuando vuelva a hablar del submenú “Opciones“.

La ventana de “Paquetes” esta separada esta compuesta principalmente por:

– Mensajes en código ASCII fáciles de leer (zona superior)

– Información base en hexadecimal interpretada (zona inferior)

Si seleccionamos un paquete podemos ver como esta compuesto, esto es muy interesante a los que nos gusta la auditoria wireless. Es posible entrar a un nivel muy bajo de como se comportan las conexiones inalámbricas. Intentar ver como esta compuesto cada mensaje, y sobre todo la secuencias de los mismo, o sea: yo divulgo mi posición a los cuatro vientos, yo te llamo, tu me contestas, nos hacemos amigos, nos entendemos y nos comunicamos……..

Este es una de las partes mas importantes y que quizás entendemos un poco menos.

Una vez realizadas las capturas y disponibles en ficheros con extensión NCF, y además con los archivos (registros) de diferentes capturas ya concatenados en uno solo. Tenemos que convertirlos a otros formatos, para poder iniciar una recuperación valida y correcta de claves WEP, y de esa forma comprobar lo frágil que es nuestra conexión wireless con dicho sistema de encriptación.

Recordad que no es necesario concatenar todas la capturas, la conversión también puede hacerse con los ficheros de captura con formato ncf de uno en uno. Elegir vosotros la forma de hacerlo.

¿Que opciones tenemos y como lo hacemos?

Antes que nada, lo que primero que tenemos que hacer es abrir el “Visualizador de Registro”

Para eso podemos disponer del método de teclado abreviado, es decir mediante la pulsación en el mismo de “Control+L” o bien mediante el menú correspondiente. En este caso <Archivo> y de la lista emergente pulsamos sobre ” Visor de Registro”

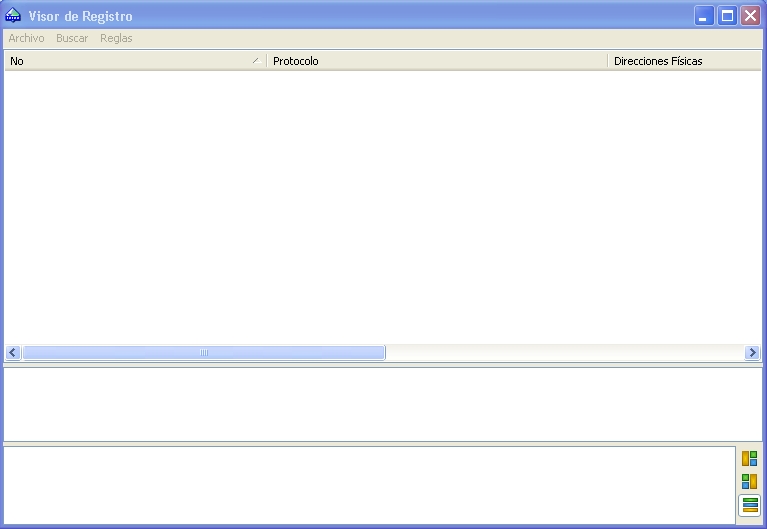

Sea de una forma o de otra, se nos mostrara el “Visor de Registro“, el cual podemos verlo a continuación:

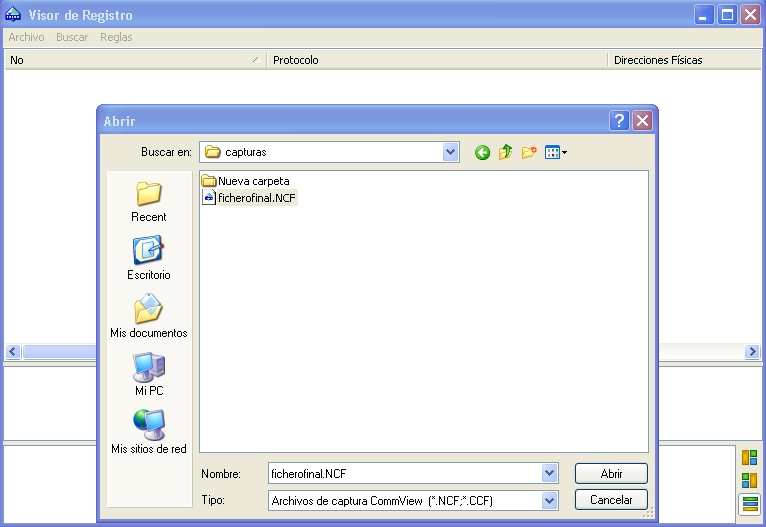

Seleccionamos en el Menú “Archivo” y de la lista disponible, pinchamos sobre “Archivos de Commview“.

En ese caso se nos abrirá un explorador muy habitual en procesos Windows y marcamos el fichero que anteriormente habíamos concatenado.

Tras un cierto tiempo, cargara en el “Visor de Registro” todos los paquetes que haya capturados en ese fichero, sean buenos o malos, por eso podemos creer que tenemos un cierto numero de IV validos y, aplicaciones posteriores nos indicara lo contrario o incluso puede darnos error al abrir los mismos. También podéis cargar varios ficheros a la vez, pero si estos, estaban ya concatenados anteriormente y quizás su contenido pudiera ser muy grande, mejor no lo hagáis o el rendimiento del sistema bajara bruscamente. Recordar que si son paquetes de datos buenos, es decir IVs que es lo que nos interesa, pues, el color predominante tiene que ser nuestro color preferido. Posteriormente explicaremos la forma de evitar que se graben en las capturas datos no validos, incorrectos o con errores.

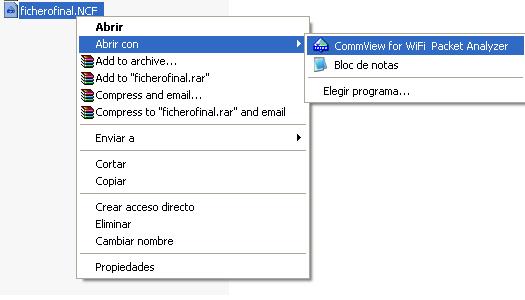

También podéis abrirlos de la siguiente forma, usáis el explorador norma de Windows, seleccionáis el o lo ficheros y pulsáis el botón secundario del ratón en ese caso, sobre el menú contestas saliente, pincháis sobre:

Sea de una forma o de otra tendréis que tener cargados todos los paquetes en vuestro “Visor de Registro“, previo paso a la conversión.

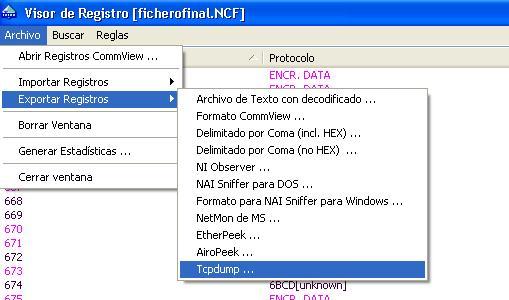

Como los datos están correctamente ya cargados en dicho “visor“, ha llegado el momento de convertirlos de formato. En este caso, elegimos por ejemplo el formato “Tcpdump“, por ser el ultimo de la lista.

Nos volverá salir un explorador para indicar donde guarda el fichero resultante:

Elegimos el nombre y la ruta del mismo, y lo guardamos.

Nota: No se deben de indicar las extensiones de los ficheros, por ejemplo, si en este caso, escribimos “capturafinal.cap”, el fichero resultante quizás seria “capturafinal.cap.CAP” y lo mismo para los formatos de captura (NCF).

Llegados a este punto, ya podemos cerrar el programa y el “Visor de Registro“.

Como no sale ningún aviso de que el proceso de conversión se ha realizado de forma correcta, supongo si saldrá si hay algún error, comprobar con vuestro explorador habitual que el fichero convertido este donde tiene que estar, sino es así repetir el proceso.

Notad que la extensión, es CAP y no cap, si CAP en mayúsculas, esto es mas importante de lo que parece. Y ya os daréis cuenta posteriormente.

Una vez comprobado ya podemos cerrar el programa, y si esta configurado para tal forma nos confirmara el cierre de la sesión.

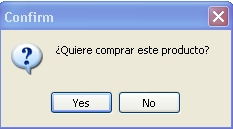

Podemos cancelar el cierre del mismo, o salir del mismo, en ese caso al ser una versión de evolución:

13.- Configuraciones complementarias

Este programa tiene muchas funciones y opciones de configuración, imposibles de explicar todas.

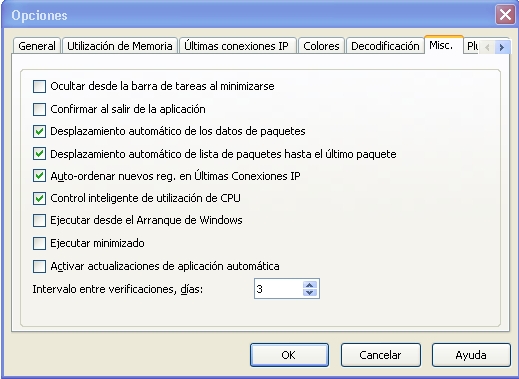

Mediante la barra de menús accedemos al submenú “Opciones” de “Preferencias“.

Con anterioridad ya hemos hecho referencia a el cuando se hablo del Buffer de datos “Utilización de la memoria” y de los “Colores“.

La ventana que sale a continuación permite la configuración de la aplicación para ciertos aspectos.

También podemos configurar ciertos aspectos visuales.

Veamos algunos ejemplos:

Es importante que la casilla de “Capturar Paquetes dañados” no este seleccionada para evitar problemas posteriores de apertura de ficheros y de interpretación de datos.

Nota: Al ser un programa típico de windows podéis usar en cada momento el menú contextual a través del botón secundario del ratón, para borrar datos, nodos y el buffer de paquetes, o grabarlos en ficheros. En definitiva es un programa muy completo.

14.- Análisis de seguridad final

Bueno, para que definitivamente podamos afirmar que la encriptación WEP es un sistema de seguridad wireless de risa, y que este es vulnerable tanto en Windows o en linux, y no solo con ciertas aplicaciones para determinadas tarjetas antiguas en Windows sino con tarjetas y aplicaciones nuevas, solo no quedar usar ciertas herramientas para la recuperación de claves WEP a partir de los datos capturados y ya convertidos en formato tcpdump.

Por ejemplo usaremos el programa de Devine para Windows, pero ojo, si no hemos configurado correctamente la capturas de datos y nos encontramos con datos corruptos o no validos, podemos tener problemas en función de la versión usada. En este caso aconsejo usar la primera versión para Windows, la 2.1.

Existe un manual muy bueno redactado por lovalost sobre la versión 2.1 para windows que podéis acceder pinchando: aquí.

Si las capturas fueron correctas, no habrá problemas al abrirlos con ninguna de las versiones mas recientes de la suite de Devine.