Como casi todo en la vida cuando nos iniciamos por primera vez en una nueva actividad sea profesional o por pura afición, siempre tenemos la incertidumbre si estamos haciendo los pasos adecuados. La mejor forma de aceptar nuevos retos tanto en nuestra vida profesional como social y profesional es teniendo en cuenta estos puntos:

1.- Estar completamente relajado y estructurar los pasos a seguir.

2.- Perder el miedo a hacer el ridículo.

3.- Leer, preguntar y sobre todo escuchar.

3.- No ser vanidosos, y reconocer nuestras limitaciones

4.- Y sobre todo no pensar que porque ya hemos sido capaz de recuperar la clave de nuestra propia red wireless, creer que nos pueden llamar “Hacker wireless”.

5.- Y el mas importante de todo usar el buscador favorito de cada uno.

La filosofía o el termino “Hacker” es sinónimo muchas veces de “algo malo” debido al desconocimiento de la mayoría. Existen muchas definiciones al respecto, pero casi ninguna es valida. Hacker no es una definición, sino mas bien, un estilo de vida y una filosofía mantenida desde los primeros pasos en el campo de la informática, hace ya mucho tiempo cuyo espíritu consiste fundamentalmente en el análisis y estudio del mundo informático en sus diferentes secciones para subsanar los grandes errores y agujeros de seguridad que hay en el. Y como no en las comunicaciones inalámbricas. Seguramente, quizás los verdaderos hacker tampoco estén de acuerdo con esta particular visión mía, pero tengo la ventaja que nadie que es hacker se autodenomina así mismo que lo es. Es una afirmación que se manifiesta a través de terceros sobre la propia persona que si lo es.

Estas personas analizan, detectan y sobre todo solucionan los posibles fallos de seguridad que pudieran existir. La publicación de sus resultados no se debe a su propio “ego” o “vanidad” sino a que el problema se solucione definitivamente. Muchas corporaciones hacen caso omiso de estos fallos de seguridad, recientemente tenéis un caso muy llamativo que no es necesario ni comentar, pero que una vez solucionado mantenían en que no había existido.

Muchas personas consideran que la importancia esta en la herramientas que se disponga, pero esto no es así, la importancia esta en la preparación mental de cada uno, y el fin a que dedique lo poco o mucho que este portal y otros muchos semejantes puedan mostrar y enseñar. Las herramientas van y vienen, pero el conocimiento de los procesos que intervienen en el campo de la informática si bien también sufren cambios, la idea principal suele ser siempre la misma.

La mayoría de los que se autodenominan “hacker wireless” pasan horas intentando buscar un programa celestial que les solucione el problema, en lugar de observar cual es el problema y diseñar ellos mismos esas herramientas o entender medianamente que procesos están interviniendo en una conexión inalámbrica.

He odio miles de veces la misma afirmación: “Ayuda, Conecto pero no navego“.

Eso es debido al desconocimiento general de todos los procesos de gestión de redes básicos que intervienen en una conexión inalámbrica. Miles de personas se plantean el reto de poder iniciar una recuperación de claves tanto en su propia red como la de los demás, y ni siquiera se preocupan por leer las millones de paginas que hay en Internet referentes a los temas básicos de configuración de redes. Esto es debido a que su propia existencia es tan mediocre que solo les interesa conocer la clave de una red wireless de su vecino para poder presumir delante de sus amigos que son capaces de romper una seguridad wireless.

Desde siempre este portal solo va dirigido a aquellas personas que necesiten comprobar el nivel de seguridad wireless de sus propias instalaciones. El que quiera Internet que lo pague de su bolsillo.

Dicho esto, os comentare los aspectos que debéis tener en cuenta para iniciarse en la auditoria wireless.

Datos de partida.

Partimos desde cero, y por lo tanto estamos ante nuestra propia instalación wireless que supuestamente nos ha configurado y instalado el personal técnico de la empresa de servicios que hayamos contratado.

Se supone que estamos tranquilamente navegando con nuestro portátil mientras estamos sentado en el sofá de casa y nuestro router inalámbrico esta en otra parte de la casa. Estamos visitando una de la miles de nuestras paginas favoritas y de repente observamos que se ha perdido la conexión o que el rendimiento ha bajado considerablemente. Posiblemente solo haya sido un problema de interferencias generado por el ascensor del edificio o por las palomitas que alguien ha introducido en su súper microondas de 3Kw, pero quizás ese no haya sido el único problema como a muchos nos ha pasado.

En ese momento decidimos adentrarnos en la auditoria wireless para determinar las causas del problema que esta aconteciendo.

O quizás simplemente estemos navegando y entremos en este portal y en ese momento nos percatamos que las redes wireless son inseguras, y queremos ser conscientes realmente de la privacidad de nuestra conexión.

Hoy en día permanecer oculto en la navegación Internet es posible pero pensar que casi todos nuestros movimientos están controlados. Nuestro proveedor de servicios mantiene registros que permiten conocer que acciones hemos estado realizando en Internet. Y dicho ISP tiene nuestros datos completos de quienes somos. Lo que esta claro que existe una política de privacidad y esos datos son estrictamente guardados y no podrán se accesibles a nadie sino es debido a que haya alguna orden judicial.

Pero, ¿como estamos seguros que el vecino que cada mañana nos muestra su sonrisa amable y nos da los buenos días, no tiene acceso de forma inalámbrica a los importantes documentos de nuestro ordenador? O quizás este a centenares de metros de nuestra instalación. La forma de determinar si estamos ante un posible acceso no autorizado es muy fácil de descubrir.

Análisis de red

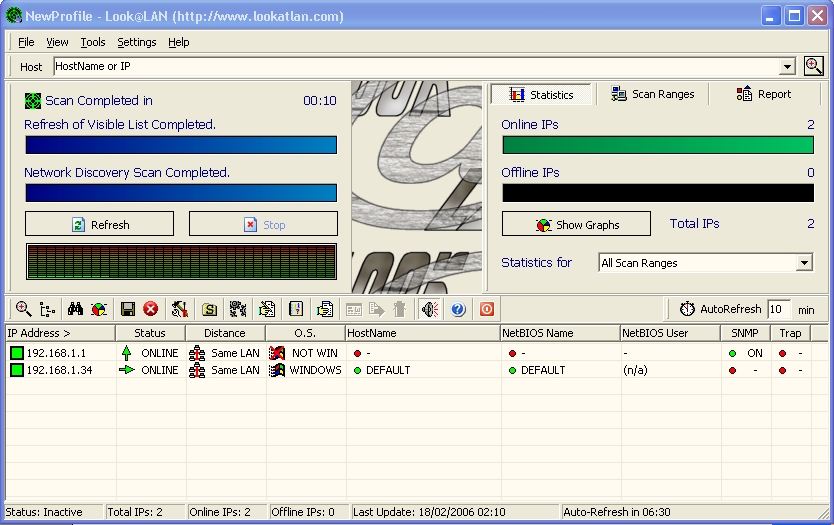

La aplicación mas sencilla para detectar si tenemos intrusos en nuestra red es el LookLan. También se puede usar el Advanced IP Scanner.

Con un simple escáner del mismo rango de red de nuestra instalación, podemos determinar los equipos que hay conectados.

En el ejemplos vemos que solo hay 2 dispositivos. La dirección 192.168.1.1 corresponde al punto de acceso y la dirección 192.168.1.34 corresponde al equipo cliente.

Si observáramos alguna otra dirección y nuestra instalación solo esta basada en un router y un ordenador es sinónimo de que tenemos intrusos en nuestra red.

Observando las propiedades de conexión de cada equipo podemos saber que dirección IP tiene cada uno, por lo tanto si en nuestra instalación hay mas de un cliente este deberá verse.

Tener en cuenta que posiblemente tengamos una parte ethernet o algún equipo con varias tarjetas wireless y cada una con una dirección IP distinta. Pues bien todas quedaran reflejadas en esta pantalla.

Este análisis forma parte de la auditoria wireless y es lo primero que siempre debe de hacerse. Hay varios programas pero este es el mas sencillo de utilizar.

También podemos observar la información que pueda quedar registrada en nuestro punto de acceso.

A modo de curiosidad os planteo la posibilidad de realizar un test de conexión a Internet. Podéis observar que los resultados no se adecuan a las redes ethernet, y si el valor es muy bajo, posiblemente no estén quitando ancho de banda.

Modo monitor

Esta es la parte mas importante para poder analizar el nivel de seguridad de nuestras instalaciones.

Si tenemos varias tarjetas quizás no sea necesario el adquirir una nueva, pero obviamente si solo tenemos una instalación con un punto de acceso y un solo equipo cliente con una tarjeta, obviamente será necesario la compra de otra tarjeta. Esto no es cierto del todo ya que también es posible la comprobación de acceso al punto de acceso sin ningún cliente asociado, ya que al fin y al cabo los accesos no autorizados se producen principalmente al punto de acceso. Existen análisis donde no es necesario que haya un cliente, pero pensar que un posible atacante lo hará con mas efectividad cuando haya un cliente conectado, por lo tanto es mejor comprobar la seguridad con una nueva tarjeta, ya que si aseguráis vuestra instalación mientras haya una conexión entre punto de acceso y cliente, os puedo garantizar que si el nivel se seguridad es máximo, aun lo será mas en el caso de que no haya clientes, por lo tanto realizar la auditoria con una tarjeta nueva o diferente a la usada en el proceso normal de conexión o navegación.

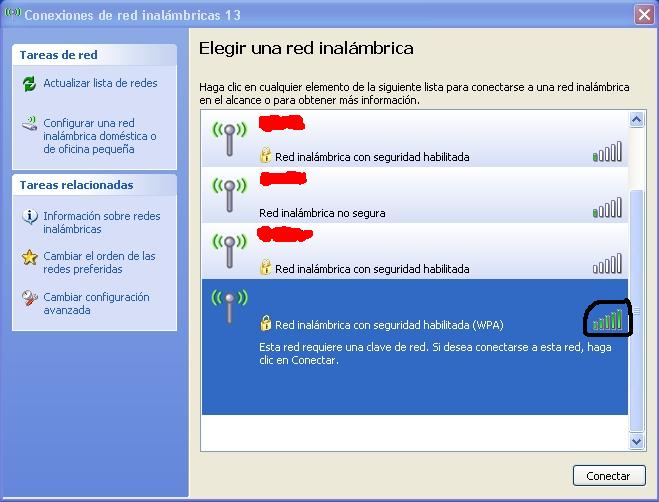

Los accesos no autorizados consiste en determinar que clave se este usando tanto en encriptación WEP como WPA.

Obviamente si no usáis ningún tipo de encriptación, ya os digo que no hace falta que sigáis leyendo esta pagina, ya que seguramente estéis expuesto a un 100% de posibilidades a que tengáis personas no autorizadas en vuestra conexión. Y solo ha sido necesario usar un par de veces el botón del ratón.

Para iniciarse en la recuperación de claves y elegir una tarjeta wireless debemos elegir un modelo que se adapte al interfaz que tengamos en nuestro equipo. Ejemplos de interfaz son tarjetas USB, PCMCIA y PCI.

Si es un PC de sobremesa elegiremos un tarjeta PCI.

Si es un portátil elegimos una tarjeta PCMCIA o USB

Si tenemos varios equipos y uno de ellos es un portátil quizás ya lleve incorporado una mini tarjeta wireless, y quizás ya nos pueda valer.

EL siguiente aspecto a tener en cuenta es el tipo de chipset que lleva la tarjeta y que pueda mediante los drivers adecuados y el sistema operativo elegido permitir que la tarjeta entre en modo monitor.

Modo monitor quiere decir que la tarjeta pude permanecer a la escucha capturando todo tipo de trafico dentro de su rango de cobertura. Esta captura es muy importante ya que es la premisa para poder iniciar una recuperación de claves.

Elegido el modelo debemos de instalar los drivers correspondientes para nuestro modelo tanto sea en windows como en linux. La suerte de linux es que quizás los drivers ya vengan de serie con la distribución elegida.

Esta guía solo pretende indicar los pasos y la filosofía que tenéis que tener en cuenta a la hora de introducirse en la auditoria wireless. Espero que os sirva como protocolo teórico de iniciación.